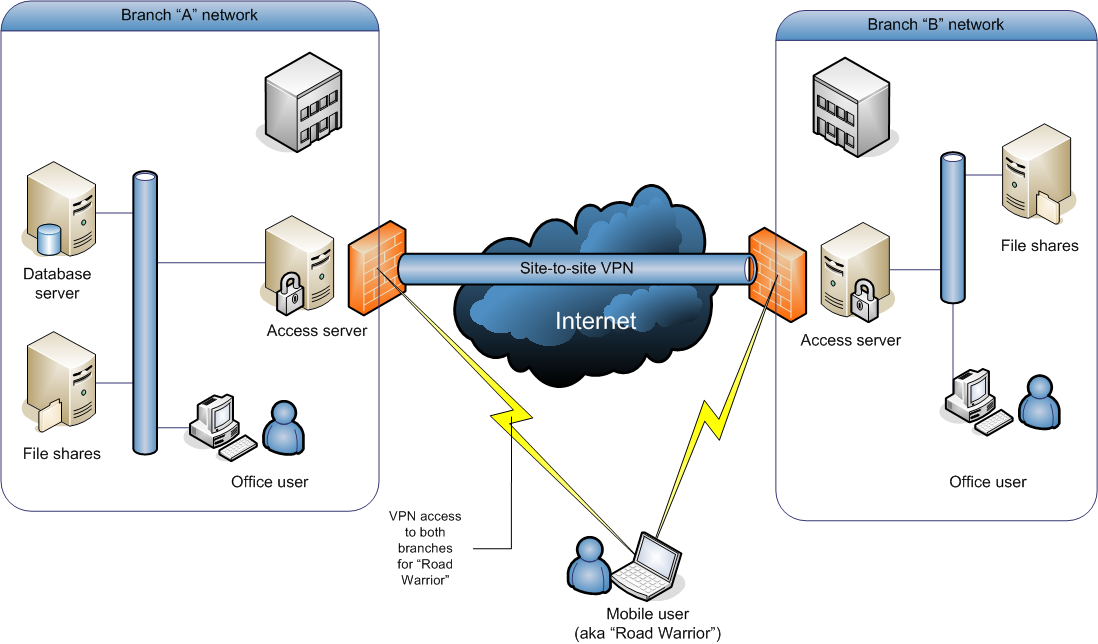

張大圖 (Featured Image)差不多說明咗今次嘅 lab,唯一嘅差別係:我用一隻 VPN Hub 將兩個 branch networks 接駁,兩個 networks 互通,然後我再由個 Mobile User 以 IKEv2 駁去隻 VPN Hub,於是 Mobile Users 就可以 access 兩個 networks。VPN Hub 喺上一篇講咗,今篇講用 Windows 10 同 macOS 經 IKEv2 駁去隻 pfSense VPN Hub。

參考咗好多有關嘅資料:

- 官方 document

解釋唔夠詳細 - 根據官方 document 網友推定的步驟

同 1 差不多,多了些解說,但係我唔想用 StrongSwan - 另一網友教 iOS 和 macOS

冇講 Windows,開始教用 Apple Configurator 2 做設定 - 再來另一網友講嘅 Windows 10 + OSX

用 User Certificate,我唔想一人一張 Cert,同埋我真係唔想用 StrongSwan 😜

我嘅步驟係先喺隻 hub 加張 CA Certificate,設定 mobile user 嘅 login account 資料,將張 Cert 同 login 資料發俾 Windows 10 同 maxOS,Windows 同 Mac 都一樣,喺 client 部電腦 import 張 Cert,create VPN network,用得!好似好簡單?係就係,不過如果要用指定嘅 security level 就會有多啲麻煩,今次先用我測試咗嘅方法,日後你可以慢慢 tune 到最佳嘅 security level。

*** 完 ***